북한 연계 해킹 조직인 ‘라자루스(Lazarus)’가 최근 일본 가상화폐 거래소와 기업을 대상으로 사이버 공격을 감행한 것으로 드러났다.

요리우리신문 계열사의 현지 매체인 ‘더 재팬 뉴스(The Japan News)’는 지난 10월 15일(현지시간) ‘라자루스’ 조직이 피싱과 멀웨어 배포 방식으로 일본 가상화폐 거래소와 기업을 공격했다고 밝혔다.

피싱은 표적 이메일을 피해자에게 보내 개인 정보를 공개하도록 유도하는 기법이다. 가상화폐 피싱 공격은 일반적으로 직원으로 위장한 가해자가 악의적인 링크 등을 보내 피해자의 계정 및 비밀번호를 알아낸 후, 가상화폐를 탈취하는 방법으로 발생한다.

‘악성 소프트웨어’를 의미하는 멀웨어는 피해자의 기기에 저장된 가상자산 지갑 정보를 빼내거나, 사용자가 복사해 놓은 가상자산 주소를 변경해 자금을 빼돌리는 방식으로 사용된다.

‘라자루스’ 조직은 일본 내 가상화폐 기업 임원을 사칭해 직원들에게 피싱 메일을 보낸 후, 멀웨어를 배포한 것으로 전해졌다. ‘더 제팬 뉴스’는 ‘라자루스’ 조직의 이번 공격으로 인해 일부 회사가 내부 시스템을 해킹 당하고 가상화폐를 도난당했다고 설명했다.

현재 일본 경찰청은 지난 4월에 설립된 현지 사이버 특수 수사대를 통해 수사를 진행하고 있는 것으로 파악됐다. 현지 가상화폐 기업들이 ‘수년간’ 북한 연계 해킹그룹의 표적이 됐을 가능성이 크다는 게 일본 경찰청의 설명이다.

일본 경찰청은 “‘라자루스’ 조직의 공격 방식은 전체 네트워크나 블록체인을 겨냥한 공격보다는 개인을 대상하는 방식으로 일어난다”라며 “이메일 첨부 파일을 더 경계하고 무심코 열지 말라”라고 촉구했다.

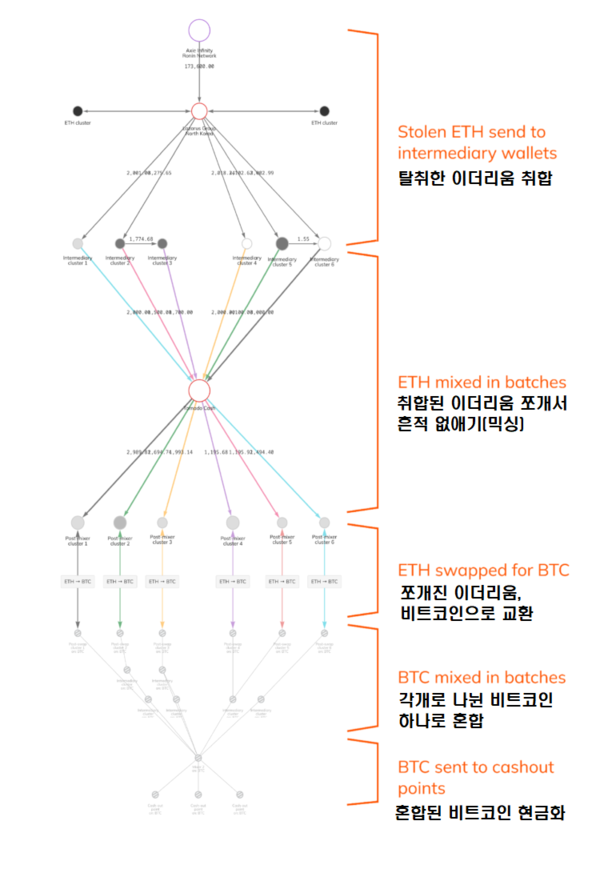

블록체인 분석업체인 체이널리시스에 따르면 북한 연계 사이버 공격 집단은 총 다섯 단계에 걸쳐 가상화폐를 탈취하고 세탁해 보유 자산으로 전환하는 것으로 알려졌다.

다섯 단계는 ▲탈취한 이더리움 취합 ▲취합된 이더리움 쪼개 흔적 없애기(믹싱) ▲쪼개진 이더리움을 비트코인으로 각개 교환 ▲각개로 교환된 비트코인을 일괄적으로 혼합 ▲가상화폐-현금 전환 서비스를 통한 인출이다.

체이널리시스는 지난 9월 초까지 북한 연계 해커 조직이 가상화폐 세탁 시 1만 2천 개가 넘는 지갑(계좌) 주소를 사용했다고 언급하기도 했다. 당시까지 북한 연계 해커들이 탈취한 자산의 금액적 가치는 10억 달러(한화 약 1조 3,917억 원)로 추산되기도 했다.

‘라자루스’ 조직의 가장 대표적인 가상화폐 탈취 사건은 지난 4월 발생했다.

‘라자루스’ 조직은 지난 4월 14일(현지시간) 블록체인 게임인 액시 인피니티(Axie Infinity) 내 가상화폐를 주고받는 네트워크인 로닌(Ronin)을 해킹해 당시 환율로 7,400억 원 상당의 6억 달러를 빼돌렸다.

이후 미국 재무부 산하 해외자산통제국(OFAC)은 지갑 주소를 공개하는 방식으로 ‘라자루스’ 조직을 특별지정제재대상(SDN)에 지정했다. 국무부의 경우 지난 7월 말 북한 연계 해킹 단체 관련 정보에 대한 현상금으로 최대 1천만 달러(한화 약 130억 원)를 내걸기도 했다.

한편 미국의 경제매체인 블룸버그는 지난 8월 북한 사이버 공격자들이 가상화폐 거래소 위장 취업을 위해 구직 플랫폼 ‘링크드인’에서 허위 이력서로 구직활동을 벌이고 있다고 보도하기도 했다.

블룸버그는 북한 사이버 공격자들이 비북한 국적자로 위장해 해외에서 프리랜서 일자리를 얻으려 하고 있다고 경고했다. 북한 해커들은 구직 활동을 위해 모바일 애플리케이션과 게임 개발 및 가상화폐 거래소 구축 관련 직무 경험이 있다고 이력서에 작성하는 것으로 파악됐다.